今天到客戶端處理弱點修補已經到了第七天,繼續處理未處理完的高風險弱點,這個弱點看起來好像蠻棘手的 (對我來說) ![]() 畢竟公司沒有人在往這塊發展,就只好憑我的領悟力來應付了

畢竟公司沒有人在往這塊發展,就只好憑我的領悟力來應付了![]() 。

。

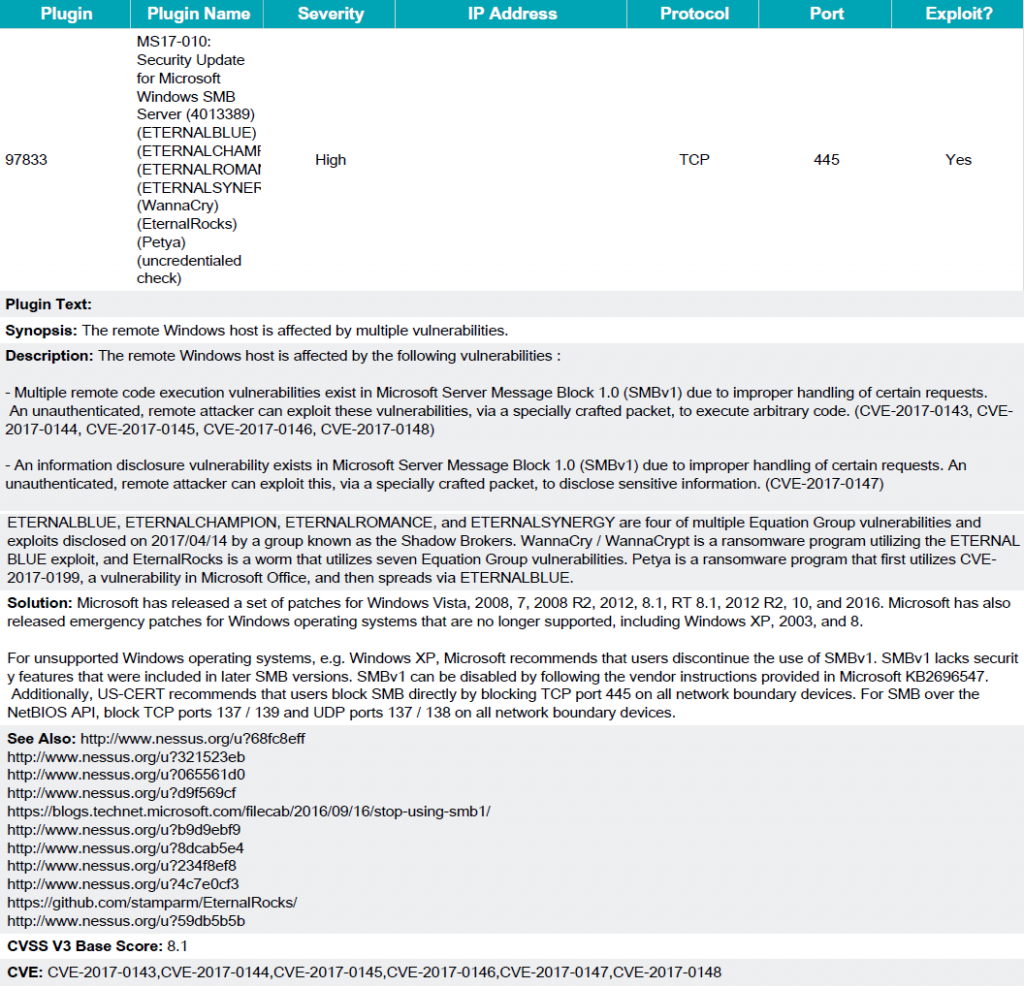

弱點名稱:

MS17-010: Security Update for Microsoft Windows SMB Server (4013389) (ETERNALBLUE) (ETERNALCHAMPION) (ETERNALROMANCE) (ETERNALSYNERGY) (WannaCry) (EternalRocks) (Petya) (uncredentialed check)

插件編號: 97833

風險程度: 高

風險原因:

Windows主機SMB服務受多個漏洞影響。

Microsoft Server Message Block 1.0(SMBv1)中存在多個執行代碼漏洞。未經身份驗證的攻擊者可以通過特製數據包利用這些漏洞來執行任意代碼。

ETERNALBLUE,ETERNALCHAMPION,ETERNALROMANCE和ETERNALSYNERGY是2017年4月14日被稱為Shadow Brokers的組織披露的多個Equation Group漏洞和利用中的四個。WannaCry / WannaCrypt是利用ETERNALBLUE漏洞的勒索軟體,而EternalRocks是利用7個Equation Group漏洞的蠕蟲。Petya也是一個勒索軟體,該程序首先利用Microsoft Office中的漏洞CVE-2017-0199,然後通過ETERNALBLUE傳播。

修補方式:

微軟已針對Windows Vista,2008、7、2008 R2、2012、8.1,RT 8.1、2012 R2、10和2016提供修補程式。

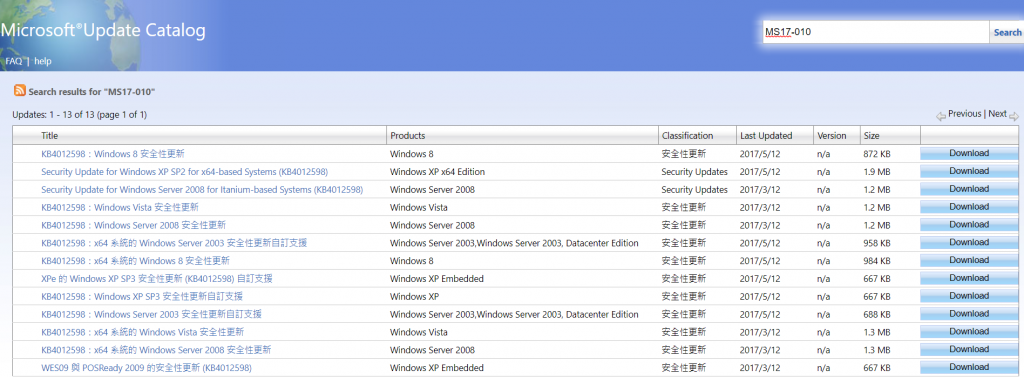

下載網址:

https://www.catalog.update.microsoft.com/Home.aspx

但對於XP使用者,微軟建議停止使用SMBv1協定,可以參考微軟文件中KB2696547來停用SMBv1。

https://support.microsoft.com/zh-tw/kb/2696547

今天光修這個就累死了,幾乎Client端都有…. 還好抓到訣竅後處理速度就起來了,明天繼續處理剩下的這個弱點及其他弱點。